Ein GnuPG-Tutorial mit vielen Hintergrundinformationen.

Version 1.8.1, 26.03.2015 (Signaturdatei dieser Seite, hoffentlich aktuell..., und der CSS-Datei)

mein Projekt zur Förderung kostenloser OpenPGP-Schulungen:

Für diejenigen, die sich hierher "verlaufen" haben: Was ist OpenPGP / GnuPG? OpenPGP ist ein offener Standard für ein Kryptografiesystem (Verschlüsselung; digitale Unterschriften; Web of Trust), insbesondere für die Verwendung bei E-Mails. GnuPG (Gnu Privacy Guard) ist eine freie und quelloffene Software (für viele Betriebssysteme verfügbar), die den OpenPGP-Standard implementiert. Diese Seite versucht zu erklären, was man wissen muss, um sinnvoll verschlüsseln und signieren zu können, und wie das mit Hilfe von (v.a.) GnuPG geht. OpenPGP ist eins von zwei verbreiteten Verfahren zur Verschlüsselung und Signatur von E-Mails, das andere ist S/MIME. Allgemein gilt OpenPGP bei Privatanwendern als deutlich weiter verbreitet, in Unternehmen wird dagegen ganz überwiegend S/MIME verwendet, zumal dieselbe Technik (SSL/TLS) auch für gesicherte Verbindungen im Internet (v.a. zu Webservern: https) verwendet wird, was OpenPGP nicht kann (bzw. was in der Praxis keine Rolle spielt).

Ich biete (privat) auch Schulungen zum Einsatz von OpenPGP / GnuPG an und bemühe mich, das Angebot (und die Nachfrage) kostenloser Schulungen zu erhöhen: www.openpgp-schulungen.de.

Ich biete XMPP Live-Unterstützung an.

Bedeutung von Signaturen: technische und organisatorische Maßnahmen

Ich gebe zu, dass der Titel dieser Seite inzwischen irreführend ist. Bei einem 190-KiB-Dokument (nur der Text...) kann man kaum von einer Einführung

sprechen. Das war es mal, allerdings ist es mit meiner Kenntnis der Thematik immer weiter gewachsen; wenn ich etwas lerne, das mir relevant erscheint, wird dieser Text länger. Inzwischen geht diese Erklärung weit über das hinaus, was auch bei überdurchschnittlich kompetenten Anwendern üblich ist. Ich halte das aber für sinnvoll: Vorhandene Abschnitte kann man überspringen, mit fehlenden kann man sich schlechter arrangieren. Eine überschaubare Einführung in die wichtigsten Aspekte von Kryptografie (Verschlüsselung, Signierung, Hashwerte, Schlüsselauthentifizierung), unabhängig von gpg, bietet diese Seite.

Ich bemühe mich sehr darum, hier nur korrekte Informationen zu verbreiten. Deshalb verlasse ich mich nicht auf Dokumentationen (die manchmal falsch oder missverständlich sind), sondern habe (fast) alles, was ich hier beschreibe, vorher ausprobiert.

Ich habe zu einem erheblichen Teil die Wikipedia-Artikel zu GnuPG, OpenPGP und dem Web of Trust mitgeschrieben.

Insbesondere da dieses Dokument sich mehr oder weniger laufend weiterentwickelt wird, freue ich mich über Feedback. Was fehlt, was ist unverständlich, und – insbesondere – was ist falsch? Anmerkungen an hauke@laging.de

Im folgenden werden viele Möglichkeiten erläutert, wie man mit gpg arbeiten kann (also direkt mit dem Konsolenprogramm). Wer den Umgang mit gpg beherrscht, wird mit den grafischen Oberflächen dafür keine großen Probleme haben; umgekehrt kann man das wohl nicht behaupten. Der Schwerpunkt dieses Dokuments ist nicht eine Schritt-für-Schritt-Anleitung der einzelnen Kommandos, auch wenn die nötigen Kommandos natürlich in der einen oder anderen Weise genannt werden, sondern ein Gesamtverständnis davon, was zu tun ist bzw. getan werden kann. Das war für mich in der Lernphase (ohne gute Anleitung) das größte Problem. Wie die Kommandos und Optionen heißen, kann man leicht nachlesen. Aber wenn man das Gesamtbild nur unzureichend verstanden hat, ist es nicht leicht, den Sinn der vielen Kommandos und Optionen zu erfassen. Deshalb ist mir an dieser Stelle das Warum wichtiger als das Wie, zumal das allgemeine Verständnis auch für andere OpenPGP-Implementationen, teilweise sogar für andere Kryptosysteme, hilfreich ist. Zur Verbesserung des Wie stelle ich (nach und nach) jedem Abschnitt eine Liste der für ihn relevanten allgemeinen und speziellen Kommandos und Optionen, jeweils mit der offiziellen verlinkt, voran.

Unerfahrene Nutzer sollten sich nicht vom Umfang und dem technischen Tiefgang abschrecken lassen. Man muss diese Seite nicht verstanden haben, um gpg nutzen zu können. Ich halte es aber für einen guten Überblick der Technologie, sich das hier einmal durchzulesen. An vielen Stellen wird man für sich entscheiden, dass man das jeweilige Feature nicht braucht, aber dann hat man mal davon gehört und ist zudem mit einigen wichtigen Aspekten des Umgangs mit Kryptografie konfrontiert worden. Es ist nichts dagegen zu sagen, dass man erst mal irgendwie mit OpenPGP "rumspielt", um damit vertraut zu werden, und sich das wünschenswerte tiefere Verständnis erst später aneignet. Man sollte dann nur nicht den Fehler machen, dem Schutz der Daten und der Vertrauenswürdigkeit von Daten während dieser Spielphase einen großen Umfang zu attestieren!

Und damit klar ist, was Normalsterbliche für den ersten Überblick gerne überspringen dürfen, stehen die weniger wichtigen Details in Absätzen, die so markiert sind wie dieser.

Zu Beginn eines Abschnitts sind die für das jeweilige Thema relevanten Kommandos und Optionen aufgelistet, mit der Original-Dokumentation verlinkt und mit einer Fly-over-Help versehen. Diejenigen Optionen, die sich für einen Eintrag in die Konfigurationsdatei eignen (wenn auch nicht alle gleichzeitig), sind so markiert: --dummy1 (statt --dummy2). Viele Kommandos gibt es auch als Kurzversion, etwa -e statt --encrypt. Die Kurzversionen verwende ich hier nicht. Sie sparen kaum Zeit und wären dem Verständnis hier nicht förderlich.

Die meisten Informationen auf dieser Seite sollten nicht implementierungsspezifisch sein. Die Beispiele und Aussagen (insbesondere, soweit sie die Ergebnisse von Tests betreffen) beziehen sich aber auf GnuPG 2.0.x unter Linux.

In den Codebeispielen sieht der Prompt anders aus, als man es gewohnt ist. Auf gpg hat das natürlich keinen Einfluss, aber wer sich dafür hinteressiert, mag einen Blick auf meine Seite zur Shellprompt-Konfiguration werfen.

öffentlicher Schlüsselvs.

Zertifikat← ↑

Meist werden die Begriffe öffentlicher Schlüssel

und Zertifikat

synonym verwendet, auch auf dieser Seite. Der Unterschied spielt im allgemeinen keine Rolle, sei hier der Vollständigkeit halber aber dennoch erwähnt. Ein öffentlicher Schlüssel ist – genau wie ein privater – nur eine Zahl (bzw. eine Kombination mehrerer Zahlen, meist zwei). Nackte Schlüssel, das Zahlenmaterial, kommt bei der Verwendung von OpenPGP / GnuPG nicht vor. Am nächsten dran ist der Fingerprint, der sich nur auf dieses Zahlenmaterial bezieht. Man kann die reinen Schlüssel normalerweise weder importieren noch exportieren (Ausnahmen: (a) auf eine Smartcard; (b) mittelbar über --with-key-data --list-keys).

Ein Zertifikat ist ein Dokument (eine Datei in einem bestimmten Format), das die Zuordnung eines Schlüssels zu einer Person oder sonstigen Instanz bestätigt (und die öffentlichen Schlüsselkomponenten enthält). Ein OpenPGP-Schlüssel enthält mindestens eine User-ID (UID), die einen Namen und/oder eine E-Mail-Adresse und/oder beliebigen Text enthalten kann. Ein OpenPGP-Zertifikat bindet mit Hilfe von Eigensignaturen einzelne Komponenten an den öffentlichen Hauptschlüssel; mindestens eine UID, möglicherweise weitere UIDs und Unterschlüssel. Zusätzliche Signaturen von Dritten, die UIDs an den Hauptschlüssel binden, können die Verlässlichkeit des Zertifikats erhöhen. Zertifikate sind meist wenige Kilobyte groß, können aber (v.a. durch viele UIDs mit jeweils vielen Signaturen) die Größe eines Megabytes überschreiten, was natürlich auch Nachteile hat.

Ein minimales Zertifikat ist so aufgebaut (siehe /usr/share/doc/packages/gpg2/DETAILS):

start cmd:> gpg --with-colons --list-sigs 0x1a571df5 pub:u:4096:1:BF4B8EEF1A571DF5:1351995465:1383531465::u:::escESCA: uid:u::::1352004488::EEDB6E9B3F9B8686B76CAE89A7F2684D0E9192E4::Hauke Laging (Standardschlüssel\x3a siehe policy URL und signature notations): sig:::1:BF4B8EEF1A571DF5:1352004488::::Hauke Laging (Standardschlüssel\x3a siehe policy URL und signature notations):13x:

Der erste Block ist das Schlüsselmaterial mit der Angabe von Schlüsseltyp und -länge, seiner long ID, seinem Erzeugungszeitpunkt, seinem Ablaufzeitpunkt (sofern vorhanden), dem zugewiesenen Ownertrust (der hier mit angezeigt wird, aber nicht Bestandteil des Zertifikats ist, sondern von jedem Nutzer individuell festgelegt wird) und den Fähigkeiten (zwingend: Zertifizieren (C); optional: Entschlüsseln (E), Signieren (S) und Authentifizieren (A; für SSH).

Der zweite Block ist die User-ID (mit Gültigkeit, Erzeugungszeitpunkt, dem Text und (davor) dem Hash des Textes).

Der dritte Block ist die Eigenbeglaubigung der UID (mit Signaturtyp, long ID des signierenden Schlüssels, Signierzeitpunkt, der primären UID des signierenden Schlüssels)

Den öffentlichen Schlüssel im engeren Sinn braucht GnuPG, um Daten zu verschlüsseln und Signaturen zu prüfen. Den restlichen Inhalt des Zertifikats braucht es, um den Schlüssel verwalten zu können, also um ihn anders als über seinen Fingerprint bzw. seine ID ansprechen zu können und um seine Gültigkeit bestimmen (und beeinflussen) zu können.

Wenn ein Schlüssel signiert wird, nennt man das Zertifizierung, Schlüsselsignatur, Beglaubigung oder eben Eigenzertifizierung, Eigenbeglaubigung, wenn ein Hauptschlüssel seine eigenen Komponenten signiert. Diese Termini werden von mir synonym verwendet. Beim Unterschreiben von Daten wird dagegen lediglich von Signaturen gesprochen.

1991 veröffentlichte der amerikanische Programmierer Phil Zimmermann seine Software Pretty Good Privacy (PGP). Sie wurde von seiner Firma kommerziell vertrieben, war aber für Privatanwender kostenlos nutzbar. Als Alternative wurde 1998 der OpenPGP-Standard verabschiedet und in der FOS-Software GnuPG (Gnu Privacy Guard) implementiert. GnuPG ist die dominante (wenn nicht sogar einzige) Basis für freie und offene OpenPGP-Software.

Installation und Aufruf von gpg macht niemanden zum Experten. Man kann, erst recht per GUI, mit Kryptografiesoftware hantieren, ohne auch nur den blassesten Schimmer davon zu haben, was man gerade macht. Die Software kann Wissensmängel ihres Benutzers nicht ausgleichen und wird das auch nicht zufällig tun.

Es ist auf jeden Fall sinnvoll, sich mit GnuPG zu beschäftigen, aber es ist für ein gutes Ergebnis absolut unerlässlich, dass man sich klar macht, inwieweit man verstanden hat, was man tut. Solange man das nötige Verständnis nicht erworben hat, sollte man sich bewusst machen, dass die in der konkreten Situation gebotene Sicherheit möglicherweise sehr begrenzt ist, und sich nicht darauf verlassen, dass die 4096 Bit Schlüssellänge es schon irgendwie regeln werden. Das tun sie nämlich auf keinen Fall. Auch "kurze" Schlüssel sind für die meisten Angreifer unüberwindbar. Selbstüberschätzung wenig qualifizierter Anwender ist dagegen eine Einladung.

Der IT-Sicherheits-Guru Bruce Schneier hat das mal so formuliert:

Security is a process, not a product.

Er meint damit, dass man Sicherheit nicht kaufen kann wie eine zusätzliche Festplatte. Sicherheit ist in den meisten Fällen keine rein technische Kategorie, sondern auch wesentlich eine des eigenen Verhaltens.

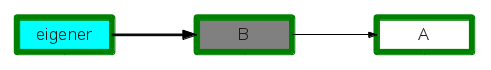

Um OpenPGP mit GnuPG (sinnvoll) zu nutzen, sind folgende Schritte erforderlich:

Man entscheidet sich, für welches Sicherheitsniveau oder welche Sicherheitsniveaus jeweils ein Schlüssel erzeugt werden soll.

Man besorgt sich GnuPG und ggf. ergänzende Software (eine grafische Oberfläche dafür; Add-on fürs Mailprogramm) aus einer sicheren Quelle.

Man erzeugt sich (mindestens) einen Schlüssel, der in Länge, Ausgestaltung und der Sicherheit des ihn erzeugenden, des ihn speichernden und des ihn verwendenden Systems dem gewählten Niveau entspricht (--gen-key).

Man besorgt sich (--import) die öffentlichen Schlüssel (und möglichst auch die zugehörigen Richtlinien) der Kommunikationspartner oder deren Fingerprint aus einer sicheren Quelle und markiert sie (für sich selber oder für die Öffentlichkeit) als vertrauenswürdig (--edit-key sign).

Man informiert die Kommunikationspartner über den Fingerprint (--fingerprint) und das Sicherheitsniveau des eigenen Schlüssels.

Für alle Schlüssel bzw. von allen Schlüsseln, die man importiert und als vertrauenswürdig markiert hat oder denen man indirekt (über das Web of Trust) vertraut, kann man nun direkt (mit gpg) oder indirekt (z.B. gpg-GUI oder Mailclient) verschlüsseln bzw. Signaturen prüfen.

Damit kann man dann:

eine Datei für einen (eigenen oder fremden) Schlüssel verschlüsseln

gpg --recipient empfaenger@example.org --encrypt datei.txt

eine für einen eigenen Schlüssel verschlüsselte Datei entschlüsseln

gpg --decrypt datei.txt.gpg

eine Datei erzeugen, die sowohl die signierten Daten als auch die Signatur enthält

gpg --local-user eigener_schluessel@example.org --sign datei.txt

eine Datei erzeugen, die nur die Signatur für eine andere (unveränderte) Datei enthält

gpg --local-user eigener_schluessel@example.org --detach-sign datei.txt

eine Datei erzeugen, die sowohl die signierten Daten als auch die Signatur enthält und anschließend verschlüsselt wurde

gpg --local-user eigener_schluessel@example.org --recipient empfaenger@example.org --encrypt --sign datei.txt

die Signatur eines importierten (oder eines eigenen) Schlüssels überprüfen

gpg --verify datei.txt.sig

eine Datei ganz unabhängig von OpenPGP-Schlüsseln einfach mit einem Passwort verschlüsseln

gpg --symmetric datei.txt

GnuPG bzw. gpg/gpg2 (der technische Programmname) ist ein Konsolen-Programm und deshalb aus Sicht der meisten Anwender nicht benutzerfreundlich. Es gibt allerdings einige Programme, die als grafische Oberfläche für gpg fungieren, so dass man sich meist nicht mit dem Eintippen von Befehlen auseinandersetzen muss, sondern die gewünschten Aktionen intuitiv mit der Maus oder einem Menü vornehmen kann. Viele sehr spezielle Funktionen werden allerdings von den grafischen Programmen nicht angeboten. In solchen Fällen muss man gpg direkt aufrufen (in der Konsole/Shell), um das Gewünschte zu erreichen.

Man kann über eine gpg-Konfigurationsdatei das Standardverhalten von gpg und Programmen, die es aufrufen, beeinflussen. Unter Linux ist das die Datei ~/.gnupg/gpg.conf bzw. ~/.gnupg/gpg.conf-2 (gpg 2.x). Unter Windows C:\Users\[your user name]\AppData\Roaming\GnuPG (ab Vista) bzw. C:\Documents and Settings\[your user name]\Application Data\GnuPG (XP).

In der Konfigurationsdatei können nur die Langversionen der Optionen verwendet werden. Die beiden führenden Bindestriche müssen weggelassen werden. Aus --expert wird also expert. Wie üblich kann man Werte aus der Konfigurationsdatei bei einzelnen Aufrufen von GnuPG überschreiben, indem man den Wert auf der Kommandozeile angibt; der hat Vorrang (siehe aber Zusammenwirken von list options auf der Kommandozeile mit denen in der Konfigurationsdatei für den Spezialfall Parameterlisten). Man kann mittels --no-options dafür sorgen, dass die Konfigurationsdatei komplett ignoriert wird (und das Verzeichnis ~/.gnupg/ nicht erzeugt wird), mit --options kann man eine alternative Konfigurationsdatei angeben (relativ zum aktuellen Verzeichnis, nicht zum Konfigurationsverzeichnis). Mit --homedir (oder, mit geringerer Priorität, der Umgebungsvariable $GNUPGHOME, unter Windows der Registry-Eintrag HKCU\Software\GNU\GnuPG:HomeDir) kann man das Konfigurationsverzeichnis festlegen; in der Konfigurationsdatei wird diese Option nicht ausgewertet.

Mittels --homedir kann man beispielsweise abweichende Konfigurationen für einzelne Applikationen festlegen. Ich nutze kgpg nur als Krypto-Editor, und das eigentlich auch nur für meine eigenen Schlüssel. Die lange Liste von Schlüsseln bei der Auswahl nervt eigentlich nur. Also habe ich das Verzeichnis ~/.gnupg/apps/kgpg angelegt, darin eine angepasste ~/.gnupg/gpg.conf (den Dateinamen gpg.conf-2 mag kgpg erstaunlicherweise nicht) erzeugt, meine privaten und öffentlichen Schlüssel importiert und random_seed mit der eigentlichen Datei verlinkt. Ich wurde dazu geradezu provoziert, weil man in kgpg explizit ein gpg-Konfigurationsverzeichnis angeben kann. Wäre das nicht möglich (wie in anderen Programmen, etwa Enigmail), hätte sich derselbe Effekt wohl durch Angabe von gpg --homedir /home/hl/.gnupg/apps/kgpg erreichen lassen; habe ich aber bisher nicht ausprobiert. Schlimmstenfalls müsste man das mit einem Wrapperscipt, das den Aufruf von gpg in (bezogen auf bash) exec gpg --homedir /home/hl/.gnupg/apps/kgpg "$@" ändert, lösen können.

Ein Beispiel dafür, was man in eine Konfigurationsdatei schreiben kann (für Erklärungen s.u.):

# wegen Offline-Hauptschlüssel trusted-key 0xBD7D6D27ECCB5814 default-key 0xD44C6A5B71B0427CCED3025CBD7D6D27ECCB5814 encrypt-to 0xECCB5814 keyserver hkp://eu.pool.sks-keyservers.net force-mdc ask-cert-level set-policy-url http://www.hauke-laging.de/openpgp/policy.html expert utf8-strings keyid-format 0xshort s2k-mode 3 s2k-count 1000000 verify-options show-notations,show-policy-urls,show-keyserver-urls list-options show-policy-urls,show-notations,show-sig-expire,show-keyserver-urls,show-uid-validity

GnuPG kann inzwischen nicht mehr nur OpenPGP verwenden, sondern auch das zweite relevante Kryptografieverfahren, S/MIME. Es wird auch von dem grafischen Programm Kleopatra unterstützt, das sowohl für Windows als auch für Linux (usw.) zur Verfügung steht.

Man kann gpg direkt von der GnuPG-Webseite herunterladen. Das ist aber zumeist nicht der beste Weg (Ausnahme: frühe Updates unter Windows).

Unter Linux u.Ä. sollte gpg sowieso installiert sein, alleine schon für die Prüfung der Integrität von Updates. Jede relevante Distribution bietet die Installation und Updates für gpg an.

Für Windows-Anwender ist es am einfachsten, das kostenlose Programm Gpg4win zu installieren. Dies ist ein grafisches Installationsprogramm, das gpg und einige (grafische) Zusatzprogramme (Schlüsselverwaltung; Integration in den Windows-Dateimanager) beinhaltet. Außerdem gibt es eine deutsches Onlinehilfe. Dieses Programm wurde im Auftrag des BSI (Bundesamt für Sicherheit in der Informationstechnik) erstellt (BSI-Webseite zu Gpg4win).

Für MacOS ist www.gpgtools.org die richtige Anlaufstelle.

Weitere relevante Downloadlinks, u.a. für die Plug-ins für Mailprogramme, finden sich hier.

Wie so ziemlich jede komplexe Software wird auch GnuPG ständig weiterentwickelt, was alleine schon der Entwicklung der Kryptografie geschuldet ist. Das bringt es mit sich, dass nicht alle Funktionen abwärtskompatibel sind. Wenn man die Möglichkeiten einer neuen Version von GnuPG ausreizt, erzeugt man Daten, die die Nutzer alter Versionen oder anderer PGP-Programme nicht verwenden können. Es gibt eine Reihe von Optionen in GnuPG, um die Kompatibilität zu beeinflussen (z.B. --pgp2, --pgp6, --pgp7, --pgp8), aber manche Hürden lassen sich damit nicht umgehen.

In der Praxis ist das kein großes Problem, zumal sowieso die meisten Leute GnuPG einsetzen (und leicht aktualisieren können). Wenn man aus eigenem Antrieb GnuPG benutzt, sollte man eine moderne Konfiguration wählen. Für den seltenen Fall, dass man später mit jemandem korrespondieren will, der engere technische Restriktionen hat, kann man schlimmstenfalls immer noch einen neuen Schlüssel erzeugen. Man tut sich und der Welt aber keinen Gefallen, wenn man sich rein präventiv auf den kleinsten gemeinsamen Nenner beschränkt.

Weitere Informationen findet man auf der GnuPG-Webseite zu gpg und den zugehörigen Konsolenprogrammen, insbesondere den gpg-Kommandos und den gpg-Optionen. Außerdem gibt es natürlich auch dort FAQ.

Falls man Probleme hat, die man nicht selber lösen kann, kann man sich an die Anwender-Mailingliste wenden.

Ich biete (privat) auch Schulungen zum Einsatz von OpenPGP / GnuPG an und fördere solche Schulungen durch andere.

Außerdem biete ich unter der XMPP-Adresse gnupg-support@jabber.org Live-Unterstützung an, so ich denn mit diesem Account online bin. XMPP ist ein offenes Chatprotokoll (nach dem ersten Client auch manchmal unpräzise Jabber genannt), für das es eine Vielzahl von Clientprogrammen und Serverbetreibern (u.a. Google) gibt. Man kann dafür z.B. bei jabber.org oder beim Chaos Computer Club kostenlos einen Account registrieren. Ein Client, den ich empfehlen kann (und selber verwende) und der neben XMPP eine Menge weiterer Protokolle versteht (ICQ, MSN usw., quasi alles außer Skype), ist Pidgin. Man kann also innerhalb eines einzigen Programms viele unterschiedliche Accounts und Protokolle nutzen (bei mir aktuell fünf XMPP-Dienste (inklusive Facebook), außerdem ICQ und MSN). Mit Hilfe des Plugins OTR kann Pidgin auch verschlüsseln; OTR gibt es auch für weitere IM-Clients, etwa das KDE-Programm Kopete.

Da Suchmaschinen häufig mit Fehlermeldungen gefüttert werden (die folgenden können Meldungen von gpg oder darauf aufsetzenden oder ähnlichen Programmen sein):

dieser Schlüssel trägt keine vertrauenswürdige Signatur

Es gibt keinen Hinweis, daß die Signatur wirklich dem vorgeblichen Besitzer gehört.

Damit ein Schlüssel für bestimmte Operationen akzeptiert wird, muss er als vertrauenswürdig markiert sein. Siehe hier

die Gültigkeit der Signatur kann nicht überprüft werden

Es gibt ein paar Voraussetzungen dafür, dass die Gültigkeit einer Signatur geprüft werden kann. Siehe hier

Die folgenden Signaturen konnten nicht überprüft werden, weil ihr öffentlicher Schlüssel nicht verfügbar ist

Signatur kann nicht geprüft werden: Kein öffentlicher Schlüssel

Spezielle Varianten der vorigen Meldung. Siehe hier und (zur Lösung) hier

Sie benötigen eine Passphrase, um den geheimen Schlüssel zu entsprerren

Sie versuchen eine Aktion durchzuführen, für die ein geheimer Schlüssel benötigt wird (z.B. Signierung, Entschlüsselung, Bearbeitung eines Schlüssels), der durch eine Passphrase geschützt ist. Siehe hier

| wichtige Kommandos | --gen-key --edit-key (addkey) --edit-key (adduid) --edit-key (primary) |

| wichtige Optionen | --expert |

| Links zum Thema |

| spezielle Kommandos | --edit-key (notation) --edit-key (keyserver) --edit-key (addrevoker) |

| spezielle Optionen | --set-notation --cert-notation --set-policy-url --cert-policy-url --allow-freeform-uid --default-keyserver-url |

| spezielle Links zum Thema |

Wenn man sich nicht darauf beschränken will, anderer Leute Signaturen zu prüfen und anderen (unsignierte) verschlüsselte Nachrichten zu schicken, sondern auch selber (asymmetrisch, also im üblichen Sinn von OpenPGP verschlüsselte) Daten entschlüsseln oder signieren will, dann benötigt man einen eigenen Schlüssel; mindestens einen, denn es spricht nichts dagegen, sich für unterschiedliche Zwecke unterschiedliche Schlüssel zuzulegen. Wichtig ist: Die Sicherheit des Schlüssels ist nie höher als die des Systems, auf dem er erzeugt wird; das gilt abgeschwächt auch für Systeme, auf denen er (und sei es nur kurzzeitig) gespeichert wird! Diese Maßnahmen sind deshalb sinnvoll, wenn der jeweilige Schlüssel für mehr als nur Rumspielen gedacht ist:

Vor der Erzeugung des Schlüssels eine Schlüsselrichtlinie erstellen. Das hilft einem dabei, sich darüber klar zu werden, was man eigentlich will, und hilft einem hinterher dabei, gemessen an diesen Vorgaben keine Fehler zu machen.

Man sollte den Schlüssel in einem sicheren System erzeugen. Auch wenn man mit dem Schlüssel anfangs keine superwichtigen Dinge tun will, mag man sich später mal darüber freuen, dass der Hauptschlüssel sehr sicher ist und die Unterschlüssel mit begrenzter Gültigkeitsdauer erzeugt wurden.

Den Hauptschlüssel (der eigene und andere UID-Schlüssel-Kombinationen sowie die eigenen Unterschlüssel signiert) von den Unterschlüsseln trennen, siehe den Abschnitt externe Speicherung des Primärschlüssels / Hauptschlüssels. Diese Empfehlung gilt vor allem für Schlüssel, die in einer unsicheren Umgebung (also auf "ganz normalen" PCs) verwendet oder auch nur gespeichert werden.

Unterschiedliche Schlüssel für unterschiedliche Sicherheitsanforderungen erzeugen und diese Unterschiedlichkeit den Kommunikationspartnern auch mitteilen (z.B. durch einen Kommentar in der UID). Also etwa einen für den alltäglichen Einsatz wie das Signieren aller E-Mails und einen anderen für die Signierung und Verschlüsselung von Daten mit hohen Anforderungen an die Integrität oder Vertraulichkeit (z.B. Verträge über hohe Summen).

Es mag am einfachsten sein, erst mal einen Schlüssel zum Rumspielen zu erzeugen und später, mit etwas mehr Erfahrung, die für ernsthafte Zwecke.

Viele grafische OpenPGP-Programme bieten zunächst die Erzeugung eines Schlüsselpaars an, wenn sie beim Start feststellen, dass es noch keins gibt. Die Erzeugung eines Schlüssels ist nichts anderes als die Bestimmung einer geeigneten, sehr großen Zufallszahl. So groß, dass es "unmöglich" ist, sie zu raten oder durch Ausprobieren zu finden, auch wenn man tausende von Computern zusammenschaltet und jahrelang arbeiten lässt.

Darin liegt ein Problem (Sicherheitsrisiko), weil Computer eben nicht dafür geschaffen sind, zufällige Ergebnisse zu produzieren, sondern ganz im Gegenteil deterministisch arbeiten. Computer sind grundsätzlich schlechte Zufallszahlengeneratoren. Nur wenige Computer verfügen über entsprechende Zusatzhardware, die dieses Problem mehr oder weniger beseitigt (wenn man Hardware dafür hat, stellt sich nämlich die Frage, ob sie fehlerfrei funktioniert... :-) ). Deshalb passiert es leicht (vor allem bei langen Schlüsseln), dass man bei der Schlüsselerzeugung aufgefordert wird, irgendwelche Aktivitäten vorzunehmen (Tasten drücken, Maus bewegen), damit der Rechner genügend Entropie ("Zufallsdaten") sammeln kann. Unter Linux kann man sich mit dem Kommando cat /proc/sys/kernel/random/entropy_avail anzeigen lassen, wie groß der Entropiepool des Kernels gerade ist.

Wenn man die wirklich spannenden Sachen mit gpg machen will (auch bei der Erzeugung von Schlüsseln), muss man dem Programm mitteilen, dass man entsprechend furchtlos ist:

start cmd:> gpg --expert --gen-key Bitte wählen Sie, welche Art von Schlüssel Sie möchten: (1) RSA und RSA (voreingestellt) (2) DSA und Elgamal (3) DSA (nur signieren/beglaubigen) (4) RSA (nur signieren/beglaubigen) (7) DSA (Leistungsfähigkeit selber einstellbar) (8) RSA (Leistungsfähigkeit selber einstellbar) Ihre Auswahl?

Dadurch werden eine Menge Optionen freigeschaltet, die GUIs normalerweise nicht bieten. Beispiel – dasselbe ohne --expert (kann man sich übrigens in die Konfigurationsdatei schreiben):

start cmd:> gpg --gen-key Bitte wählen Sie, welche Art von Schlüssel Sie möchten: (1) RSA und RSA (voreingestellt) (2) DSA und Elgamal (3) DSA (nur signieren/beglaubigen) (4) RSA (nur signieren/beglaubigen) Ihre Auswahl?

Ich empfehle für die meisten Schlüssel, einen RSA-Hauptschlüssel zu erzeugen, der signieren und entschlüsseln kann (Auswahl 8), und zusätzlich (in einem zweiten Schritt) jeweils einen RSA-Unterschlüssel für Signaturen und Entschlüsselung (und, falls für SSH benötigt, außerdem einen für Authentisierung) zu erzeugen; der Hauptschlüssel sollte sofort nur offline gespeichert werden.

Sowohl aus technischen als auch organisatorischen Gründen bestehen OpenPGP-Schlüssel normalerweise aus mehr als einem Schlüssel, typischerweise aus zweien. Der Primärschlüssel / Hauptschlüssel ist, man ahnt es schon, der wichtigste. Seine Wichtigkeit resultiert daraus, dass er zwingend in der Lage sein muss und als einziger in der Lage ist, die eigenen Unterschlüssel und außerdem die eigenen Benutzerkennungen (UIDs: meist Name, E-Mail-Adresse, ggf. ein Kommentar) sowie die anderer Schlüssel zu unterschreiben. Wenn ein OpenPGP-Schlüssel in seiner Gesamtheit identifiziert wird (mit dem Fingerprint), bezieht sich dies auf den Primärschlüssel / Hauptschlüssel.

Es ist sinnvoll, einen Schlüssel so zu erzeugen, dass der Primärschlüssel / Hauptschlüssel zertifizieren, signieren und entschlüsseln kann (damit man auch ohne dedizierten Hochsicherheitsschlüssel im Einzelfall / Notfall auf hohem Sicherheitsniveau signieren und verschlüsselt kommunizieren kann), und diesen nicht auf einem normalen Arbeitsrechner zu speichern (oder ihn zumindest mit einer langen (20 Zufallszeichen bei Groß- und Kleinbuchstaben und Ziffern, so wie ZlpZn5DFYlrULFCh3ywS) Passphrase zu schützen, die (natürlich nicht dieselbe ist wie bei den Unterschlüsseln und) im normalen Betrieb nie eingegeben wird, sondern etwa nur dann, wenn man von einem sicheren Medium bootet). Man kann aber für alle hochsicheren Schlüssel(komponenten) dieselbe kryptografisch harte Passphrase verwenden. Für Motivation und die Vorgehensweise siehe unten.

Die derzeit von GnuPG unterstützten Schlüsseltypen sind RSA, DSA und ElGamal; in naher Zukunft ist die Unterstützung von ECC zu erwarten. Für normale Zwecke bestehen keine relevanten Unterschiede zwischen den beiden Verfahren. Der Primärschlüssel kann nur ein DSA- oder RSA-Schlüssel sein. Ich empfehle die Verwendung von RSA-Schlüsseln, weil die mit der g10-Smartcard verwendet werden können. Außerdem haben DSA- und ECDSA-Schlüssel den Nachteil, dass sie schon dadurch kompromittiert werden, dass sie auf einem System, das schlechte Zufallszahlen liefert (siehe das Debian-Desaster), eine Signatur erzeugen.

Die gängigen Algorithmen für einen Primärschlüssel sind RSA und DSA. RSA-Schlüssel haben den wesentlichen Vorteil, auf die aktuelle Version der g10-Smartcard kopiert werden zu können. Wenn man den Hauptschlüssel aber sowieso nur in einer sicheren Umgebung verwendet (Booten von CD/DVD) und sicher verwahrt (lange Passphrase, die nur auf sicheren Systeme eingegeben wird), ist das weniger wichtig; dann reicht es, die Unterschlüssel auf der Smartcard zu haben. Man kann also einen DSA-Hauptschlüssel mit RSA-Unterschlüsseln auf einer Smartcard kombinieren. Ob es dafür gute Gründe gibt, ist eine andere Frage...

Die gängige Struktur eines OpenPGP-Schlüssels sieht so aus, dass er einen RSA- oder DSA-Primärschlüssel hat, der Daten (S) und andere Schlüssel (C; nur diese Fähigkeit ist ganz allgemein zwingend) signieren kann (bzw. darf) und eventuell auch zur Authentifizierung (A) verwendet werden kann und der einen Elgamal-Unterschlüssel zum Verschlüsseln (E) hat.

DSA hat bei Verwendung von Schlüsseln bis 1024 Bit den Nachteil, dass Hashwerte nur bis 160 Bit Länge erzeugt werden können. 2048-Bit-DSA-Schlüssel sind aber zu alten Implementierungen nicht kompatibel (und müssen in früheren GnuPG-Versionen erst mit -enable-dsa2 freigeschaltet werden).

Es bestehen große Unterschiede in der Performance von RSA-, DSA- und ElGamal-Operationen. Für Leute, die nur im üblichen Umfang Kryptooperationen durchführen, ist das belanglos. Wenn jemand zigtausende von Signaturen erzeugen oder prüfen muss, mag es relevant werden. RSA verschlüsselt mehr als zehnmal so schnell wie ElGamal, ist beim Entschlüsseln aber etwa 15% langsamer. ElGamal-Nachrichten sind länger als dieselbe Nachricht in RSA-Verschlüsselung. Für die Erzeugung einer Signatur braucht RSA etwa fünfmal so lange wie DSA, aber DSA für die Prüfung einer Signatur etwa 30mal so lange wie RSA. Bei großen Datenmengen pro Signatur sollten sich diese Unterschiede verringern.

Für alle Schlüssel muss die gewünschte Länge angegeben werden. Meist sind dies 1024, 2048 oder 4096 Bit. 1024 Bit ist inzwischen in den kritischen Bereich gerutscht; ich empfehle 2048 Bit.

Die naheliegende Frage, warum man nicht automatisch immer 4096 nehmen solle, wenn das doch problemlos möglich sei, wurde von einem der Gurus auf der GnuPG-Mailingliste mal wie folgt beantwortet: Damit in den nächsten 10+ Jahren 2048-Bit-Schlüssel geknackt werden können, müssen derart abartige Dinge passieren (in der Technik oder Mathematik), dass man davon ausgehen darf, dass diese Entwicklung dann auch gleich die 4096-Bit-Schlüssel erledigt. (Ende der Widergabe) Die Lebensdauer von Hashfunktionen liegt sowieso weit unter der von 2048-Bit-Schlüsseln. Relevant mögen die 4096 Bit Länge für jemanden sein, der Daten verschlüsselt und auf Jahrzehnte sicher sein will, dass sie nicht entschlüsselt werden können. Wenn einem also nicht egal ist, ob die Daten in 20 oder 35 Jahren gelesen werden können, mag man sich den längeren Schlüsseln zuwenden. Aber mit derart extremen Anforderungen sollte man vielleicht auch nicht mehr auf die Sicherheit von AES vertrauen, sondern die Daten zweimal verschlüsseln, mit unterschiedlichen Algorithmen.

Die Erzeugung eines 2048-Bit-Schlüssels dauert schon merklich lange (ganz abgesehen von dem o.g. Problem, dass normale Rechner gar nicht so viel Entropie besitzen, so dass man am Ende viel scheinbare Sicherheit hat). Bei einem 4096-Bit-Schlüssel dauert nicht nur die Erzeugung ewig, sondern auf langsamen Rechnern auch die Verwendung des Schlüssels lange.

Die g10-Smartcard kann mit aktuellen Versionen von GnuPG auch RSA-Schlüssel mit einer Länge bis 4096 Bit Länge verwenden. Man sollte längere RSA-(Unter-)Schlüssel (und auch Nicht-RSA-Unterschlüssel) deshalb nur dann erzeugen, wenn man genau weiß, was man tut; also speziell, dass man niemals (für diesen Schlüssel) eine Smartcard verwenden wird.

Der Sicherheitsgewinn bei RSA- und DSA-Schlüsseln durch eine größere Länge ist bescheiden. Die Zukunft der Schlüssel liegt deshalb in neuen Verfahren (eliptische Kurven, ECC), die mit sehr viel kürzeren Schlüsseln auskommen. Man darf die Länge eines RSA-Schlüssels nicht mit der eines symmetrischen Schlüssels verwechseln. Ein symmetrischer 128-Bit-Schlüssel ist nach menschlichem Ermessen auch in den nächsten Jahrzehnten nicht zu knacken (2¹²⁸=340282366920938463463374607431768211456~3,4×10³⁸). Das Restrisiko liegt in der fraglichen Zufälligkeit des Schlüssels und der Sicherheit des Verschlüsselungsverfahrens.

Ein asymmetrischer Schlüssel muss sehr viel länger sein als ein symmetrischer, um dieselbe Sicherheit zu bieten:

| symmetrisch | asymmetrisch (RSA, DSA) | asymmetrisch (ECC) |

|---|---|---|

| 80 | 1024 | 160 |

| 112 | 2048 | 224 |

| 128 | 3072 | 256 |

| 192 | 7680 | 384 |

| 256 | 15360 | 512 |

Sinnvoll ist eine Beschränkung des Gültigkeitszeitraums sowohl für Hauptschlüssel als auch für Unterschlüssel, denn diese Beschränkung ist nicht in Stein gemeißelt, sondern kann mit Hilfe des Hauptschlüssels beliebig oft geändert werden (indem eine neue self signature erzeugt wird, die dann das neuen Ablaufdatum enthält). Wenn sie ungültig werden, können die Verwender des eigenen Schlüssels sich mit wenig Aufwand eine aktualisierte Version des Schlüssels mit verlängerten Gültigkeitszeiträumen beschaffen. Die bestehenden Zertifizierungen beziehen sich nicht auf das Ablaufdatum, so dass der neue Schlüssel ohne weiteres als gültig erkannt wird. Ob Kommunikationspartner allerdings immer clever genug sind, im Fall eines abgelaufenen Hauptschlüssels nach einer neueren Version des Schlüssels zu suchen, ist eine andere Frage. Bei Sicherheitssoftware sollte man die Kompromisse aber nicht an den Kompetenzmängeln mancher Nutzer ausrichten. Der Schaden ist größer, wenn man auf ein Ablaufdatum verzichtet.

Es gibt allerdings auch ein Argument für Hauptschlüssel mit endlicher Lebensdauer (mal abgesehen davon, dass niemand mehr in 20 Jahren die heutigen Schlüssel verwenden wird: Das nächste Schlüsselformat für OpenPGP steht vor der Tür. Sobald der SHA-3 festgelegt ist, ist damit zu rechnen.): Man kann (mit Hilfe des privaten Hauptschlüssels) die Gültigkeitsdauer von Unterschlüsseln und auch die des Hauptschlüssels verlängern. Wenn man die Gültigkeitsdauer nicht verlängert, heißt das, dass man sie entweder nicht verlängern kann oder will. In beiden Fällen gibt es keinen Grund, warum der Schlüssel weiter benutzt werden sollte.

Das Ablaufdatum eines bestehenden Schlüssels ändert man mit gpg --edit-key 0xeccb5814 – dann wählt man (falls es um einen Unterschlüssel geht) mit z.B. key 1 den gewünschten Unterschlüssel (nur einen zur Zeit, entsprechend der Liste des Kommandos list, die aber schon standardmäßig angezeigt wird) aus und setzt dann über das Kommando expire den neuen Zeitstempel. Wird kein Unterschlüssel ausgewählt, wird nur die Gültigkeit des Hauptschlüssels bearbeitet; die der Unterschlüssel bleibt unverändert. Es ist möglich, das gewünschte Datum direkt zu setzen (als JJJJ-MM-TT), nicht aber die Uhrzeit. Jedenfalls war das vor Jahren noch so, und ich habe nichts Anderslautendes finden können. Die Uhrzeit übernimmt gpg in dem Fall offenbar vom Hauptschlüssel. Diese Schlüsselbearbeitung ist nicht möglich, wenn der private Hauptschlüssel offline gespeichert wird. Diese Änderung sollte also nur in einem sicheren System vorgenommen werden, in das der private Hauptschlüssel ggf. zuvor importiert wird.

Änderung der Gültigkeit des Hauptschlüssels:

start cmd:> gpg --local-user 0xeccb5814 --edit-key 0xeccb5814

pub 1024D/0xECCB5814 erzeugt: 2005-09-05 verfällt: niemals Aufruf: SCA

Vertrauen: uneingeschränkt Gültigkeit: uneingeschränkt

sub 2048R/0x51B279FA erzeugt: 2010-03-04 verfällt: 2013-03-03 Aufruf: E

sub 2048R/0x3A403251 erzeugt: 2010-03-04 verfällt: 2013-03-03 Aufruf: S

sub 2048R/0x2282921E erzeugt: 2010-03-08 verfällt: 2013-03-07 Aufruf: A

[ uneing.] (1). Hauke Laging <hauke@laging.de>

gpg> expire

Ändern des Verfallsdatums des Hauptschlüssels.

Bitte wählen Sie, wie lange der Schlüssel gültig bleiben soll.

0 = Schlüssel verfällt nie

<n> = Schlüssel verfällt nach n Tagen

<n>w = Schlüssel verfällt nach n Wochen

<n>m = Schlüssel verfällt nach n Monaten

<n>y = Schlüssel verfällt nach n Jahren

Wie lange bleibt der Schlüssel gültig? (0)

Änderung der Gültigkeit eines Unterschlüssels:

start cmd:> gpg --local-user 0xeccb5814 --edit-key 0xeccb5814

pub 1024D/0xECCB5814 erzeugt: 2005-09-05 verfällt: niemals Aufruf: SCA

Vertrauen: uneingeschränkt Gültigkeit: uneingeschränkt

sub 2048R/0x51B279FA erzeugt: 2010-03-04 verfällt: 2013-03-03 Aufruf: E

sub 2048R/0x3A403251 erzeugt: 2010-03-04 verfällt: 2013-03-03 Aufruf: S

sub 2048R/0x2282921E erzeugt: 2010-03-08 verfällt: 2013-03-07 Aufruf: A

[ uneing.] (1). Hauke Laging <hauke@laging.de>

gpg> key 1

pub 1024D/0xECCB5814 erzeugt: 2005-09-05 verfällt: niemals Aufruf: SCA

Vertrauen: uneingeschränkt Gültigkeit: uneingeschränkt

sub* 2048R/0x51B279FA erzeugt: 2010-03-04 verfällt: 2013-03-03 Aufruf: E

sub 2048R/0x3A403251 erzeugt: 2010-03-04 verfällt: 2013-03-03 Aufruf: S

sub 2048R/0x2282921E erzeugt: 2010-03-08 verfällt: 2013-03-07 Aufruf: A

[ uneing.] (1). Hauke Laging <hauke@laging.de>

gpg> expire

Ändern des Verfallsdatums des Unterschlüssels.

Bitte wählen Sie, wie lange der Schlüssel gültig bleiben soll.

0 = Schlüssel verfällt nie

<n> = Schlüssel verfällt nach n Tagen

<n>w = Schlüssel verfällt nach n Wochen

<n>m = Schlüssel verfällt nach n Monaten

<n>y = Schlüssel verfällt nach n Jahren

Wie lange bleibt der Schlüssel gültig? (0)

Das ist für alle zu bearbeitenden Unterschlüssel zu wiederholen. Vorher ist durch erneute Angabe von key n oder von key ohne Parameter der gerade bearbeitete Unterschlüssel zu deselektieren.

Direkte Eingabe des Zieldatums (im --edit-key-Menü):

gpg> expire

Ändern des Verfallsdatums des Hauptschlüssels.

Bitte wählen Sie, wie lange der Schlüssel gültig bleiben soll.

0 = Schlüssel verfällt nie

<n> = Schlüssel verfällt nach n Tagen

<n>w = Schlüssel verfällt nach n Wochen

<n>m = Schlüssel verfällt nach n Monaten

<n>y = Schlüssel verfällt nach n Jahren

Wie lange bleibt der Schlüssel gültig? (0) 2013-12-31

Key verfällt am Di 31 Dez 2013 11:59:47 CET

Ist dies richtig? (j/N)

Die Gültigkeit von Unterschlüsseln zu verlängern erscheint am ehesten bei solchen Unterschlüsseln sinnvoll, die mittels einer Smartcard oder nur in einer sicheren Umgebung verwendet werden. Alle anderen können unbemerkt kompromittiert worden sein. Durch den regelmäßigen Austausch der Unterschlüssel reduziert man den Schaden, den ein Angreifer anrichten kann (wenn das fragliche Sicherheitsproblem in der Zwischenzeit abgestellt wurde).

Man kann (mit dem Konsolen-gpg auch getrennt für Primär- und Unterschlüssel) die maximale Gültigkeit des Schlüssels festlegen. Nach dem Verfallsdatum verweigern die Programme normalerweise die Verwendung des Schlüssels. Eine endliche Lebensdauer verhindert, dass versehentlich uralte Schlüssel verwendet werden, die vom Eigentümer gar nicht mehr benutzt werden und vielleicht schon kompromittiert sind. Eine kurze Gültigkeit des Primärschlüssels bringt allerdings das Problem mit sich, dass nach entsprechend kurzer Zeit alle Verwender des Schlüssels den Nachfolge(unter)schlüssel erhalten müssen. Das Problem lässt sich verringern, indem man Schlüssel mit überlappenden Gültigkeitszeiträumen verwendet. Wer den Schlüssel aktualisiert, verwendet automatisch den neueren, die anderen können problemlos noch den alten verwenden.

Das größere Problem als die Schlüsselaktualisierung dürfte, insbesondere bei der Verwendung von E-Mails, die nicht mehr uneingeschränkte Validierung der Signaturen sein. Wenn man die Prüfung mit gpg direkt durchführt, sieht man wenigstens, was los ist:

start cmd:> gpg --verify test.html.71FDC5CB.sig test.html gpg: Signatur vom Fr 23 Jul 2010 01:57:32 CEST gpg: mittels RSA-Schlüssel 0xBB8A54D2 gpg: Korrekte Signatur von "Test Key (Demo) <test@key.inv>" [...] gpg: Hinweis: Dieser Schlüssel ist verfallen!

gpg beendet sich in diesem Fall aber nicht mit einem Fehlercode! (Im Scriptaufruf bekommt man dann (über --status-fd) den Wert EXPKEYSIG statt GOODSIG.) Was man im GUI sieht, ist Glückssache (GPA macht es richtig.) Aber selbst ein Mailprogramm mit ansonsten hervorragender OpenPGP-Integration wie KMail versagt in diesem Fall total: Die Signatur eines verfallenen Schlüssels wird genau so angezeigt wie eine fehlerhafte Signatur, ohne jeden Hinweis auf das eigentliche Problem. Die Lösung solcher Probleme ist die rechtzeitige Signierung mit einem anderen Schlüssel. Das passiert in der Praxis ständig (wenn auch nicht unbedingt mit OpenPGP): Rechnungen müssen für den Fall einer Steuerprüfung zehn Jahre aufbewahrt werden. Im Fall digitaler Rechnungen mit einer qualifizierten Signatur heißt das natürlich, dass sie zehn Jahre lang eine gültige Signatur haben müssen. Die für Signaturen verwendeten Algorithmen werden vom BSI aber generell nur fünf Jahre im voraus für zulässig erklärt, die Gültigkeit des Unterschrifts-Zertifikats endet meist schon nach viel kürzerer Zeit. Es ist also gar nicht möglich, eine Datei derart mit einer qualifizierten Signatur zu versehen, dass sie in zehn Jahren noch gültig signiert ist. Die Lösung des Problems ist einfach: Man signiert (die Daten und) die Signatur rechtzeitig vor ihrem Verfall mit einem anderen Schlüssel, der entsprechend länger gültig ist. Dieser Vorgang muss dann regelmäßig wiederholt werden. Beispiel: 2010 wurde ein Dokument von einem Schlüssel signiert, dessen Zertifikat 2013 abläuft. Wenn diese Signatur nun 2012 mit einem Schlüssel signiert wird, dessen Zertifikat bis 2015 gültig ist, dann ist 2014 die erste Signatur zwar ungültig, aber mit der späteren kann nachgewiesen werden, dass die erste Signatur bereits zu einem Zeitpunkt existierte, zu dem sie noch gültig war:

__________________________2010___2011___2012___2013___2014___2015___2016___ Signaturerstellung 1 2 [ 3 ] Gültigkeit Schlüssel 1 ====================== Gültigkeit Schlüssel 2 ======================= Gültigkeit Schlüssel 3 ===================

Gut zu sehen ist, dass Verlängerungssignaturen immer in dem Zeitraum entstehen müssen, in dem beide Schlüssel (der alte und der neue) gültig sind.

Dieses Verfahren beugt auch den Problemen vor, die entstehen, wenn ein Schlüssel zurückgezogen wird. Das Datum einer Signatur ist trivial fälschbar. Wenn man eine Mail oder Datei hat, die angeblich 2011 signiert wurde, der Schlüssel aber 2012 zurückgezogen (revoke) wird, wie soll man dann 2013 entscheiden, ob diese Daten gültig sind, weil sie signiert wurden, bevor der Schlüssel kompromittiert wurde, oder erst danach? Wenn man die Signatur beim Empfang selber signiert hat, kann man dies sicher entscheiden. Leider bietet meines Wissens kein Mailprogramm so ein Feature.

Man kann (mit Hilfe des Hauptschlüssels) sogar nachträglich die Gültigkeitszeiträume verändern; sowohl für die Unterschlüssel als auch für den Hauptschlüssel selber.

Das häufige Wechseln von Unterschlüsseln kann problematisch sein, wenn man für diese Schlüssel eine Smartcard nutzt, weil man dann nicht mehr alle Schlüssel auf einer Karte hat. die Gültigkeitsbegrenzung bietet sich also in erster Linie für Schlüssel an, die ganz normal auf einem PC gespeichert sind, zumal Schlüssel auf einer Smartcard kaum in Gefahr sind, kompromittiert zu werden.

Es können beliebig viele Unterschlüssel angelegt werden, deren Algorithmus (DSA/RSA/Elgamal), Länge und Fähigkeiten (S/A/E) nichts mit dem Primärschlüssel zu tun haben, allerdings begrenzt der Algorithmus des Unterschlüssels eventuell dessen Länge und (von OpenPGP/GnuPG unterstützte) Fähigkeiten; so kann (bzw. darf) beispielsweise Elgamal (in GnuPG) nur verschlüsseln, DSA nur Schlüssel bis 1024 Bit Länge erzeugen und nur Hashwerte bis 160 Bit für Signaturen verwenden (siehe --enable-dsa2 für die Aufhebung dieser Limitationen).

Es kann sinnvoll sein, mehrere Unterschlüssel für dieselbe Aktion zu haben. Auf diese Weise kann man etwa Kompatibilitätsprobleme umgehen. Wenn ein Kommunikationspartner einen neuen Unterschlüssel nicht verwenden kann, weil seine OpenPGP-Implementierung z.B. den Algorithmus noch nicht kennt, dann muss man auf die Vorteile der neuen Technik nicht verzichten: Man erzeugt einfach zwei Schlüssel, einen davon zu Kompatibilitätszwecken in einer älteren Variante. Man sollte aber den Schlüssel, der bevorzugt verwendet werden soll, als letzten erzeugen, damit GnuPG ihn standardmäßig auswählt. Wenn der für jemanden nicht funktioniert, sollte sein System automatisch auf den anderen ausweichen.

Im allgemeinen spielt die Geschwindigkeit von Kryptografieoperationen keine Rolle (Ausnahmen: beispielsweise massenhafte Verschlüsselung / Signierung; lange Schlüssel auf langsamer Hardware); der Vollständigkeit halber: RSA ist beim Verschlüsseln immens schneller als ElGamal; beim Entschlüsseln ist es geringfügig langsamer. Beim Erstellen von Signaturen RSA drastisch langsamer als DSA, beim Überprüfen aber extrem schneller. Sollte man wirklich mal ein Performanceproblem haben oder befürchten, mag es sinnvoll sein, jeweils beide Arten von Unterschlüsseln zu erzeugen und in relevanten Fällen die jeweils geeigneteren zu verwenden.

Ein abschreckendes Beispiel für die Anzeige eines Schlüssels mit vielen Unterschlüsseln:

start cmd:> gpg --list-keys 0x71FDC5CB pub 1024D/71FDC5CB 2010-02-25 [verfällt: 2011-02-25] uid Test Key (Demo) <test@key.inv> sub 1024D/DE57F59A 2010-02-25 [verfällt: 2010-12-22] sub 1024R/BB8A54D2 2010-02-25 [verfällt: 2011-01-21] sub 512g/801FDB58 2010-02-25 [verfällt: 2010-12-22] sub 1024R/7D2C11A4 2010-02-25 [verfällt: 2011-01-21] sub 1024D/1C0A9017 2010-02-25 [verfällt: 2012-02-25] sub 1024R/027DBA86 2010-02-25 [verfällt: 2013-02-24]

Angezeigt werden Länge (1024 Bit), Typ (DSA), (short) ID (71FDC5CB), Erzeugungs- und Verfallsdatum des Primärschlüssels sowie von sechs unterschiedlichen Unterschlüsseln sowie die einzige UID dieses Schlüssels. Warum es so viele Unterschlüssel sind, zeigt sich bei einem anderen gpg-Aufruf (siehe die Spalte ganz rechts):

start cmd:> gpg --expert --edit-key 0x71FDC5CB

Geheimer Schlüssel ist vorhanden.

pub 1024D/71FDC5CB erzeugt: 2010-02-25 verfällt: 2011-02-25 Aufruf: C

Vertrauen: uneingeschränkt Gültigkeit: uneingeschränkt

sub 1024D/DE57F59A erzeugt: 2010-02-25 verfällt: 2010-12-22 Aufruf: S

sub 1024R/BB8A54D2 erzeugt: 2010-02-25 verfällt: 2011-01-21 Aufruf: S

sub 512g/801FDB58 erzeugt: 2010-02-25 verfällt: 2010-12-22 Aufruf: E

sub 1024R/7D2C11A4 erzeugt: 2010-02-25 verfällt: 2011-01-21 Aufruf: E

sub 1024D/1C0A9017 erzeugt: 2010-02-25 verfällt: 2012-02-25 Aufruf: A

sub 1024R/027DBA86 erzeugt: 2010-02-25 verfällt: 2013-02-24 Aufruf: A

[ uneing.] (1). Test Key (Demo) <test@key.inv>

Jeweils zwei Unterschlüssel können Daten signieren (S), verschlüsseln/entschlüsseln (E) oder authentifizieren (A). Der Primärschlüssel kann als einziger beglaubigen (C) und auch nur das. Normalerweise hat man nicht so viele Schlüssel gleichzeitig im Einsatz; das dient hier nur Demonstrationszwecken.

Es folgt die Anzeige der Signaturen:

start cmd:> gpg --list-sigs 0x71FDC5CB pub 1024D/71FDC5CB 2010-02-25 [verfällt: 2011-02-25] uid Test Key (Demo) <test@key.inv> sig 3 71FDC5CB 2010-02-25 Test Key (Demo) <test@key.inv> sig 3 ECCB5814 2010-02-25 Hauke Laging <hauke@laging.de> sub 1024D/DE57F59A 2010-02-25 [verfällt: 2010-12-22] sig 71FDC5CB 2010-02-25 Test Key (Demo) <test@key.inv> sub 1024R/BB8A54D2 2010-02-25 [verfällt: 2011-01-21] sig 71FDC5CB 2010-02-25 Test Key (Demo) <test@key.inv> sub 512g/801FDB58 2010-02-25 [verfällt: 2010-12-22] sig 71FDC5CB 2010-02-25 Test Key (Demo) <test@key.inv> sub 1024R/7D2C11A4 2010-02-25 [verfällt: 2011-01-21] sig 71FDC5CB 2010-02-25 Test Key (Demo) <test@key.inv> sub 1024D/1C0A9017 2010-02-25 [verfällt: 2012-02-25] sig 71FDC5CB 2010-02-25 Test Key (Demo) <test@key.inv> sub 1024R/027DBA86 2010-02-25 [verfällt: 2013-02-24] sig 71FDC5CB 2010-02-25 Test Key (Demo) <test@key.inv>

Man sieht, dass die UID und alle Unterschlüssel vom Primärschlüssel beglaubigt sind und dass andere Schlüssel (hier: 0xECCB5814) nur UIDs beglaubigen. Die 3 hinter sig gibt an, dass die beglaubigende Person die beglaubigte Identität nach eigener Einschätzung (siehe Signatur-Policy, sofern vorhanden) sehr sorgfältig geprüft hat. 2 würde bedeuten, dass er ihn flüchtig geprüft hat, 1, dass er ihn gar nicht geprüft hat, und 0 bzw. keine Anzeige bedeutet, dass die beglaubigende Person keine Angabe dazu macht, wie sorgfältig sie war.

Ein Sicherheitsproblem entsteht dadurch, dass man zwar sicher sein kann, dass ein Unterschlüssel vom Besitzer des Hauptschlüssels signiert wurde, nicht aber sicher sein, dass es sich dabei um einen Unterschlüssel handelt, der dem Hauptschlüsselbesitzer gehört. Jeder kann sich (prinzipiell) einen existierenden Unterschlüssel (von jemand anderem) mit seinem Hauptschlüssel unterschreiben und dadurch den Eindruck erwecken, es sei seiner. Er kann natürlich weder Daten für diesen Unterschlüssel entschlüsseln noch Signaturen mit ihm erzeugen, weil ihm der private Schlüssel fehlt. Aber Verwirrung kann man auf diese Weise stiften. Dieses Problem wurde vor einiger Zeit in OpenPGP behoben, jedenfalls für Signatur-Unterschlüssel (die problematischer sind). Wenn ein Signatur-Unterschlüssel erzeugt wird, dann wird mit diesem der Hauptschlüssel signiert. Diese zusätzliche Signatur garantiert, dass der Unterschlüssel zum Hauptschlüssel gehört. Wenn diese Zusatzsignatur fehlt (weil ein Schlüssel vor langer Zeit erstellt wurde), gibt gpg eine Warnung aus, die auf den entsprechenden Teil die GnuPG-Webseite verweist.

gpg wählt automatisch den (bzw. einen) passenden Unterschlüssel aus. Normalerweise gibt man als Benutzer nur an, welcher Hauptschlüssel verwendet werden soll. Wenn mehrere Schlüssel in Frage kommen, wählt gpg denjenigen aus, der zuletzt erzeugt wurde. Man kann aber auch, was selten benötigt werden sollte, den zu verwendenden Unterschlüssel angeben (oder den Hauptschlüssel auf diese Weise, wenn er statt eines Unterschlüssels verwendet werden soll, etwa für besonders sichere Signaturen eines Offline-Hauptschlüssels). Statt des Hauptschlüssels 71FDC5CB

gpg --encrypt --symmetric --recipient 0x71FDC5CB testdatei.txt

gibt man dann mit Ausrufezeichen die ID des Unterschlüssels an, etwa 801FDB58:

gpg --encrypt --symmetric --recipient 0x801FDB58! testdatei.txt

Das funktioniert natürlich nicht, wenn man – wie üblich – gpg nicht direkt verwendet, sondern über eine Anwendung (Mailprogramm). Mir ist auch keine Möglichkeit bekannt, das über die Konfiguration von gpg zu regeln. Man kann natürlich immer – auf die harte Tour – den Empfängerschlüssel sichern (exportieren), alle zu vermeidenden Unterschlüssel löschen, die Aktion durchführen und dann die Unterschlüssel (durch Importieren des vorher exportierten Schlüssels) wiederherstellen.

Ob eine Signatur mit dem Haupt- oder einem Unterschlüssel erzeugt wurde, kann man leicht sehen:

start cmd:> gpg --verify hauke__0x1a571df5.asc.asc gpg: Signatur vom So 04 Nov 2012 05:54:37 CET gpg: mittels RSA-Schlüssel 0x1A571DF5 gpg: Korrekte Signatur von "Hauke Laging (Standardschlüssel: siehe policy URL und signature notations)" gpg: alias "Hauke Laging (Standardadresse) <hauke@laging.de>" start cmd:> gpg --verify hauke__0x1a571df5.asc.sig gpg: Signatur vom So 04 Nov 2012 05:56:05 CET gpg: mittels RSA-Schlüssel 0x3F96AD8E gpg: Korrekte Signatur von "Hauke Laging (Standardschlüssel: siehe policy URL und signature notations)" gpg: alias "Hauke Laging (Standardadresse) <hauke@laging.de>" start cmd:> gpg --verbose --verify hauke__0x1a571df5.asc.sig gpg: die unterzeichneten Daten sind wohl in hauke__0x1a571df5.asc gpg: Signatur vom So 04 Nov 2012 05:56:05 CET gpg: mittels RSA-Schlüssel 0x3F96AD8E gpg: der Unterschlüssel 0x3F96AD8E wird anstelle des Hauptschlüssels 0x1A571DF5 verwendet gpg: verwende Vertrauensmodell PGP gpg: Korrekte Signatur von "Hauke Laging (Standardschlüssel: siehe policy URL und signature notations)" gpg: alias "Hauke Laging (Standardadresse) <hauke@laging.de>" gpg: Binäre Signatur, Hashmethode "SHA1"

Die erste abgetrennte Signatur (hauke__0x1a571df5.asc.asc) wurde mit dem Hauptschlüssel erzeugt, die zweite (hauke__0x1a571df5.asc.sig) mit dem Unterschlüssel. Bei einem normalen Aufruf wird nur die ID ausgegeben; die muss man dann schon erkennen, um zu wissen, woran man ist. Wenn man aber gpg mittels --verbose (das zur Steigerung des Effekts auch mehrfach angegeben werden kann) auf gesprächig schaltet, bekommt man (u.a.) den Hinweis explizit: der Unterschlüssel 0x3F96AD8E wird anstelle des Hauptschlüssels 0x1A571DF5 verwendet

Zu einem Primärschlüssel gehört mindestens eine Benutzerkennung. Diese besteht typischerweise aus dem Namen, der E-Mail-Adresse und eventuell einem Kommentar (z.B., dass es sich vorbildlicherweise um einen Offline-Hauptschlüssel handelt):

| UID |

|---|

| Hauke Laging (Offline-Hauptschlüssel) <hauke@laging.de> |

| Name | optionaler Kommentar | E-Mail-Adresse |

|---|---|---|

| Hauke Laging | (Offline-Hauptschlüssel) | <hauke@laging.de> |

Man kann nach belieben UIDs hinzufügen und löschen, allerdings muss immer eine erhalten bleiben.

So kann man denselben Schlüssel für mehrere E-Mail-Adressen verwenden: Man trägt einfach alle E-Mail-Adressen als UIDs ein. Das ist bequem und nur dann problematisch, wenn nicht jeder wissen soll, dass alle Adressen zu derselben Person gehören (etwa bei beruflichen und privaten oder solchen, die spamfrei bleiben sollen und deshalb nicht auf Keyservern veröffentlicht werden sollen).

Wenn man alle UIDs löscht (bzw. mit --edit-key und dem Kommando revuid zurückzieht), die ein Kommunikationspartner signiert hat (oder über das web of trust verifizieren kann), dann ist der Schlüssel für ihn mehr oder weniger wertlos. Das sollte man sich deshalb gut überlegen. Vor diesem Hintergrund erscheint es sinnvoll, einem Schlüssel gleich bei der Erzeugung eine UID ohne E-Mail-Adresse zu spendieren, also nur mit dem Namen, denn diese wird man nie zurückziehen, und so bleibt immer eine signierte UID erhalten. Es besteht allerdings ein kleines Risiko, dass andere OpenPGP-Implementierungen mit einer UID, die nicht die übliche Form hat, nicht zurechtkommen. Das kann man zur Not durch Löschung der UID auf dem jeweiligen System lösen, aber mit jedem Update vom Keyserver wäre die UID wieder da.

Streng technisch ist die UID nur ein Textfeld, in das man quasi alles reinschreiben kann (nicht etwa drei getrennte Felder für Name, E-Mail und Kommentar). Um ungewöhnliche UIDs zu erzeugen, wird eventuell die Option --allow-freeform-uid benötigt.

start cmd:> gpg --list-sigs 0x71FDC5CB pub 1024D/71FDC5CB 2010-02-25 [verfällt: 2011-02-25] uid Test Key (Demo) <test@key.inv> sig 3 71FDC5CB 2010-02-25 Test Key (Demo) <test@key.inv> sig 3 ECCB5814 2010-02-25 Hauke Laging <hauke@laging.de> uid Neue UID (nach der Signierung hinzugefügt) <test2@key.inv> sig 3 71FDC5CB 2010-02-25 Test Key (Demo) <test@key.inv>

Zu der ersten UID Test Key (Demo) <test@key.inv> ist nun die UID Neue UID (nach der Signierung hinzugefügt) <test2@key.inv> hinzugekommen. Da dies nach der Signierung durch den anderen Schlüssel 0xECCB5814 erfolgte, hat nur die alte UID eine Signatur von 0xECCB5814.

Die hier angezeigten Informationen finden sich (fast alle) auch in der Schlüsselübersicht der grafischen Programme. Diese Zusammenhänge muss man verstehen:

Ein Schlüssel wird über seinen öffentlichen Primärschlüssel identifiziert (bzw. über (den letzten Teil von) dessen Fingerabdruck).

Zu einem Primärschlüssel gehören eine oder mehrere UIDs (Name, E-Mail, eventuell Kommentar).

Alle UIDs und alle Unterschlüssel sind von dem Primärschlüssel unterschrieben. Eine UID oder ein Unterschlüssel ohne Signatur (so was kann man regulär gar nicht erzeugen) ist wertlos bzw. sogar ein Hinweis auf Manipulation.

Signaturen von anderen Schlüsseln betreffen (fast) immer nur UIDs (genauer: die Kombination aus Primärschlüssel und UID).

Jeder Primär- und jeder Unterschlüssel besteht aus einem öffentlichen und einem privaten Schlüssel. Mit dieser Unterscheidung hat man aber nur selten zu tun, etwa dann, wenn man seine privaten Schlüssel sichern oder auf einem anderen Rechner verfügbar machen will und sie deshalb exportieren muss. gpg verwendet immer automatisch den richtigen der beiden Schlüssel.

Bei der Erzeugung eines Schlüssels wird man nach einer Passphrase gefragt. Diese Bezeichnung anstelle von Passwort soll zum Ausdruck bringen, dass die Eingabe auch Leerzeichen enthalten darf, also aus mehreren Wörtern, etwa einem Satz, bestehen kann. Der Sinn einer Passphrase ist zu verhindern, dass jemand, der die Datei, die den geheimen Schlüssel enthält, in seinen Besitz bringt, den Schlüssel sofort verwenden kann. Die Sicherheit einer Passphrase kann üblicherweise nicht mal im Ansatz mit der Sicherheit von OpenPGP-Schlüsseln mithalten. Eine normale Passphrase ist schnell geknackt. Man sollte also (jedenfalls bei "wertvollen" Schlüsseln und auch bei anderen, wenn sie auf z.B. USB-Sticks transportiert oder archiviert werden, die nicht in geeigneter Weise vor physischem Zugriff geschützt sind) eine lange Zufallsfolge wählen (was man sich eben gerade noch so merken kann; besser: (einen Teil) aufschreiben). Für selten genutzte Schlüssel kann man auch eine lange Passphrase wählen, die man sich aufschreiben muss. Eine gute Kombination ist eine Passphrase, die man häufig verwendet und dementsprechend nicht vergisst, und eine, die man sich aufschreiben muss.

Eine Passphrase ist anders als eine normale Passworteingabe keine "Lasse ich das den User jetzt machen?"-Entscheidung des Computers, sondern ohne sie kann auch der Computer den Schlüssel nicht verwenden, weil der geheime Teil mit der Passphrase verschlüsselt wird, bevor er gespeichert wird. Das heißt auch: Ist die (gute) Passphrase weg, ist der Schlüssel weg. Es heißt außerdem: Wird ein geheimer Schlüssel exportiert, dann wird man nicht nach seiner Passphrase gefragt. In der exportierten Datei ist der Schlüssel genauso verschlüsselt wie im Keyring. Möchte man den geheimen Schlüssel für ein Backup besonders sichern, dann ist eine Möglichkeit, vor dem Export die Passphrase zu ändern (zu einer besseren).

Wenn man nacheinander einen anderen Schlüssel oder eigene Schlüsselkomponenten zertifiziert / signiert, Daten entschlüsselt und Daten signiert, dann kann es (bei guter Schlüsselstruktur) passieren, dass man dreimal nach einer Passphrase gefragt wird, obwohl es immer dieselbe ist und GnuPG auch nur eine einheitliche Passphrase für alle Schlüssel eines Zertifikats setzen kann. Der Grund ist, dass es sich technisch um unterschiedliche Schlüssel handelt, die im Prinzip auch jeweils eine individuelle Passphrase haben könnten. Dass die Schlüssel zusammengehören, interessiert die Passphrase-Verwaltung nicht – eine durchaus verbesserungswürdige Situation. Unterschiedliche Passphrasen zu verwenden, ist bei GnuPG aber mit einiger Fummelei (gpgsplit) verbunden, die man wohl nur Experten zumuten möchte. Ausnahme: Die Verwendung einer eigenen Passphrase für den Hauptschlüssel und einer gemeinsamen für alle Unterschlüssel ist relativ leicht zu bewerkstelligen (--export-secret-subkeys). Die Passphrasen der unterscheiden Zertifikate hängen nicht zusammen, allerdings erscheint es im allgemeinen wenig sinnvoll, nicht dieselbe Passphrase für alle Schlüssel eines Keyrings zu verwenden.

Auch hier gilt das Prinzip des schwächsten Glieds einer Kette. Es hat wenig Sinn, einen superlangen Schlüssel zu erzeugen, wenn die Passphrase leicht zu raten ist – es sei denn, man kann in ausreichendem Maß sicherstellen, dass kein Unberechtigter Zugriff auf die Schlüsseldatei bekommt (etwa wenn die nur auf einem physisch gesicherten USB-Stick gespeichert ist, der nie an unsichere Systeme angeschlossen wird). Die beiden Extreme sind also: keine Passphrase und schlüsseläquivalente Sicherung. Wenn man die Schlüsseldatei auf eine Webseite stellt, dann sollte die Passphrase nicht schwächer sein als die Schlüssellänge. Ein 2048-Bit-RSA-Schlüssel entspricht einem symmetrischen 112-Bit-Schlüssel (und nichts anderes ist eine Passphrase). Das sind etwa 19 Zeichen (Groß- und Kleinbuchstaben ohne Umlaute plus Ziffern), also so etwas: EAVgDCgGynRluorw08v. Allerdings kann man den Wert von --s2k-count (s.u.) aus den 112 Bit noch herausrechnen. Der Standardwert entspricht 16 Bit, so dass man auf 16 Ziffern kommt.

Für Schlüssel, die man nur auf sicheren Systemen (Knoppix o.Ä.) verwendet, sollte man nicht dieselbe Passphrase verwenden wir für einen Schlüssel, den man auf einem normalen Rechner verwendet. Allgemeiner: Man sollte für einen Offline-Schlüssel nichts als Passphrase verwenden, das man auch auf einem normalen Rechner eingibt.

Alle Teile eines von GnuPG eingelesenen Schlüssels haben dieselbe Passphrase (das ist nicht technisch zwingend, aber eine GnuPG-Limitation). Wenn man dennoch etwa für den Hauptschlüssel eine andere Passphrase nehmen will als für die Unterschlüssel, muss man den Schlüssel in zwei Schlüsselbunden speichern und in einem davon den Hauptschlüssel löschen. Je nachdem, mit welchem Schlüsselbund man GnuPG aufruft, wird die eine oder andere Passphrase benötigt.

Gegen das Knacken der Passphrase kann man sich mit einer hohen Anzahl Iterationen beim passphrase mangling schützen. Diese wird über die Option --s2k-count festgelegt. Der zulässige Wertebereich ist 1024 bis 65011712, der Standardwert ist 65536. --s2k-count 655360 verzehnfacht also den Rechenaufwand zum Knacken einer Passphrase gegenüber der Standardeinstellung. Auf langsamen Systemen mag man mit sehr großen Werten allerdings merkliche Verzögerungen auslösen. Diese Option greift auch dann, wenn man nicht asymmetrisch (also für einen öffentlichen Schlüssel), sondern symmetrisch verschlüsselt, also für Ver- und Entschlüsselung dasselbe Passwort angeben muss.

Man setzt den Wert, indem man ihn konfiguriert (in der Konfigurationsdatei oder per Kommandozeile) und dann die Passphrase "ändert" (mit --edit-key → passwd; kann auch gleich bleiben, muss nur noch mal eingegeben werden). Der Wert wird dann in den Schlüssel geschrieben. Der Schlüssel kann also immer verwendet werden, unabhängig davon, welcher Wert gerade für die gpg-Installation konfiguriert ist, die auf dem Schlüssel zugreift. Es kann aber sein, dass man durch eine Änderung der Passphrase unbeabsichtigt (und unbemerkt) diesen Wert verändert.

Eine starke Passphrase schützt Schlüssel im laufenden Betrieb nur bedingt, weil von den meisten Systemen die Passphrase gecacht wird. Wer es schafft, über Schadsoftware Zugriff auf den Rechner zu bekommen, kann trivial den Schlüssel benutzen (auf dem Rechner) oder sogar die Passphrase bzw. den Klartext-Schlüssel auslesen.

| wichtige Kommandos | --list-keys --list-secret-keys --fingerprint |

| wichtige Optionen | --list-options |

| Links zum Thema |

| spezielle Kommandos | --list-sigs --check-sigs --card-status |

| spezielle Optionen | --with-colons --keyring --secret-keyring --primary-keyring --no-default-keyring |

| spezielle Links zum Thema |

Man kann sich auf unterschiedliche Weise anzeigen lassen,

welche öffentlichen oder privaten Schlüssel vorhanden sind

welche Schlüssel in möglicherweise vorhandenen unterschiedlichen Schlüsselbunden (Keyring) vorhanden sind

welche Fingerprints die Haupt- und Unterschlüssel haben

welche Fähigkeiten die Haupt- und Unterschlüssel haben

wann die Schlüssel erzeugt wurden und bis wann sie gültig sind

welches Zertifizierungsvertrauen (ownertrust) den Schlüsseln zugewiesen wurde

welche Schlüssel nach der aktuellen WoT-Konfiguration gültig sind

welche UIDs welche Signaturen (Zertifikate) haben

welche UIDs oder Schlüssel zurückgezogen wurden (revocation)

Standardmäßig werden angezeigt:

start cmd:> gpg --list-keys 0x1a571df5 pub 4096R/1A571DF5 2012-11-04 [verfällt: 2013-11-04] uid Hauke Laging (Standardschlüssel: siehe policy URL und signature notations) uid Hauke Laging (Standardadresse) <hauke@laging.de> sub 2048R/3F96AD8E 2012-11-04 [verfällt: 2013-11-04] sub 2048R/81F06169 2012-11-04 [verfällt: 2013-11-04] sub 2048R/34288BDC 2012-11-04 [verfällt: 2013-11-04]

Die öffentlichen Schlüssel werden mit --list-keys / --list-public-keys angezeigt, die privaten mit --list-secret-keys. Ohne Argument zeigen diese Kommandos alle aktuell verfügbaren Schlüssel an. Das sind in der Standardeinstellung diejenigen in der Datei pubring.gpg (bzw. secring.gpg).

Die Auswahl der Schlüsselbund-Dateien kann mit den Optionen --keyring, --secret-keyring, --primary-keyring und --no-default-keyring beeinflusst werden. Sind die Standarddateien (bzw. die (ersten) konfigurierten) bei einem Aufruf von gpg nicht vorhanden, werden sie erzeugt.

Oftmals will man keine Übersicht aller Schlüssel, sondern will Informationen über einen speziellen. Es gibt mehrere Möglichkeiten, einen Schlüssel auszuwählen. Die einzige eindeutige Methode dafür ist der Fingerprint:

start cmd:> gpg --list-keys 0xD44C6A5B71B0427CCED3025CBD7D6D27ECCB5814 pub 1024D/0xECCB5814 2005-09-05 uid [ uneing.] Hauke Laging <hauke@laging.de> sub 2048R/0x51B279FA 2010-03-04 [verfällt: 2013-03-03]

Diese Methode ist offensichtlich im allgemeinen nicht praktikabel und mit Kanonen auf Spatzen geschossen. Sinnvoll ist die Verwendung des Fingerprints als Auswahlkriterium in Scripten. Als Abkürzung des Fingerprints gibt es die short ID (die letzten vier Byte des Fingerprints) und die long ID (acht Byte), also in diesem Fall ECCB5814 bzw. BD7D6D27ECCB5814. In vielen Fällen kann man das direkt so verwenden, in Groß- oder Kleinschreibung. Formal werden IDs aber mit dem Präfix "0x" gekennzeichnet. Da dies in allen Fällen funktioniert, sollte man es sich so angewöhnen: 0xECCB5814 bzw. 0xBD7D6D27ECCB5814 oder 0xeccb5814 bzw. 0xbd7d6d27eccb5814.

Die andere Möglichkeit ist über den Inhalt der UID, die typischerweise so aufgebaut ist:

Vorname Name (Kommentar) <E-Mail-Adresse>

Folgende Varianten sind möglich:

exakte Suche auf die komplette UID

=Hauke Laging <hauke@laging.de>

In der Shell mit Quotes:

="Hauke Laging <hauke@laging.de>"

exakte Suche auf die komplette E-Mail-Adresse

<hauke@laging.de>

In der Shell mit Quotes:

"<hauke@laging.de>"

Substringsuche

Hauke

Mehrere Angaben werden als ODER-Verknüpfung verarbeitet (d.h. die Einzelergebnisse werden addiert). Man kann sogar z.B. eine exakte Suche mit einer Substringsuche verbinden. Die typische Vorgehensweise ist, erst mit einer UID-Suche den passenden Schlüssel zu finden und dann mit dessen ID weiterzumachen:

Schritt 1:

start cmd:> gpg --list-keys hauke pub 1024D/0xECCB5814 2005-09-05 uid [ uneing.] Hauke Laging <hauke@laging.de> uid [ uneing.] Hauke Laging <mail@hauke-laging.de> sub 2048g/0xE623EF88 2005-09-05 [verfallen: 2010-04-03] sub 2048R/0x51B279FA 2010-03-04 [verfällt: 2013-03-03] sub 2048R/0x3A403251 2010-03-04 [verfällt: 2013-03-03] sub 2048R/0x2282921E 2010-03-08 [verfällt: 2013-03-07] pub 1024R/0x2D6AAED6 2010-11-13 uid [ uneing.] lokaler Signaturschlüssel (unsicher; nur für internen Gebrauch) <lsign@hauke-laging.de> sub 1024R/0x6E259E87 2010-12-11 [verfallen: 2011-12-11] pub 4096R/0x1A571DF5 2012-11-04 [verfällt: 2013-11-04] uid [ uneing.] Hauke Laging (Standardschlüssel: siehe policy URL und signature notations) uid [ uneing.] Hauke Laging (Standardadresse) <hauke@laging.de> sub 2048R/0x3F96AD8E 2012-11-04 [verfällt: 2013-11-04] sub 2048R/0x81F06169 2012-11-04 [verfällt: 2013-11-04] sub 2048R/0x34288BDC 2012-11-04 [verfällt: 2013-11-04]

Schritt 2:

start cmd:> gpg --armor --local-user 0x1A571DF5 --detach-sign datei.txt

OpenPGP-Schlüssel bestehen aus einzelnen Blöcken: genau einem Hauptschlüssel, mindestens einer User-ID und beliebig vielen (also auch null möglich) Unterschlüsseln. UID-Blöcke und Unterschlüssel werden erst dadurch gültig, dass sie eine korrekte und gültige (d.h. nicht abgelaufene) Signatur des Hauptschlüssels tragen. Es ist durchaus möglich, dass für dasselbe Objekt mehrere Signaturen vorhanden sind; verwendet wird dann die neuste. Signaturen können Zusatzinformationen enthalten.

Schlüssel werden durch Dritte beglaubigt,

Welche Informationen GnuPG über einen Schlüssel ausgibt, ist konfigurierbar. Dies geschieht mit der Option --list-options, sinnigerweise in der Konfigurationsdatei. Ich empfehle, sich standardmäßig vieles anzeigen zu lassen, weil man ansonsten wichtige Informationen verpassen kann:

list-options show-policy-urls,show-notations,show-uid-validity,show-sig-expire,show-keyserver-urls

| show-policy-urls | Zeigt (für jede UID) den Wert einer policy URL (--cert-policy-url, --set-policy-url) an. Dort sollte man nachlesen können, was man von dem Schlüssel (seiner Sicherheit, seinen Signaturen, seinen Beglaubigungen) zu halten hat. |

| show-notations | Zeigt (für jede UID) eventuell vorhandene signature notations (--cert-notation, --set-notation) an. Die sind bisher leider nicht standardisiert, können aber wichtige Informationen über den Schlüssel (etwa eine Kurzform der Schlüsselrichtlinie (policy URL)) oder eine Beglaubigung des Schlüssels enthalten. |

| show-uid-validity | Zeigt für jede User-ID die Gültigkeit an (basierend auf den Signaturen, die sie vom eigenen und von anderen Schlüsseln hat). |

| show-sig-expire | Zeigt an, ob eine Signatur (Zertifizierung) ein Ablaufdatum hat. |

| show-keyserver-urls | Zeigt, falls vorhanden, die URL des preferred keyserver an. |

| show-photos | Zeigt Fotos an, die man an einen Schlüssel (bzw. an UIDs) hängen kann. Damit habe ich keine Erfahrung; ich vermute, auf der Kommandozeile führt das zu nichts. |

| show-unusable-uids | Zeigt auch die unbrauchbaren (abgelaufenen oder widerrufenen) User-IDs an. |

| show-unusable-subkeys | Zeigt auch die unbrauchbaren (abgelaufenen oder widerrufenen) Unterschlüssel an. |

| show-keyring | Zeigt den Keyring (die Datei) an, in dem der Schlüssel gefunden wurde. Das ist nur sinnvoll, wenn man mit mehreren oder unterschiedlichen Keyrings arbeitet (siehe den Block spezielle Optionen am Anfang dieses Abschnitts). |

| show-sig-subpackets | Für diejenigen, die Schmerzen mögen: Zusammen mit --with-colons (und nur dann) bricht eine Flut an für Normalsterbliche nicht verständlichen Detailinformationen über den geneigten Betrachter herein... |

Normalerweise überschreibt ein Wert auf der Kommandozeile den in der Konfigurationsdatei. --list-options hat allerdings eher eine Liste von Werten als die Gesamtliste als Einzelwert, deshalb wird nicht die eine durch die andere ersetzt, sondern die auf der Kommandozeile freigeschalteten Parameter ergänzen die bereits in der Konfigurationsdatei freigeschalteten. Will man einen Parameter aus der Konfigurationsdatei deaktivieren, ohne gleich per --no-options die ganze Konfigurationsdatei abzuschießen, muss man diesen Parameter explizit deaktivieren, was mit dem Präfix no möglich ist. Steht also in der Konfigurationsdatei beispielsweise

list-options show-policy-urls,show-uid-validity,show-sig-expire

dann nutzt der Aufruf

gpg --list-options show-uid-validity,no-show-sig-expire,show-keyserver-urls

effektiv die Kombination

gpg --list-options show-policy-urls,show-uid-validity,show-keyserver-urls

| wichtige Kommandos | --edit-key (sign) --edit-key (lsign) |

| wichtige Optionen | --ask-cert-level --set-policy-url --sig-policy-url --cert-policy-url |

| Links zum Thema |

| spezielle Kommandos | --edit-key (tsign) --edit-key (nrsign) |

| spezielle Optionen | --set-notation --sig-notation --cert-notation --ask-cert-expire --default-cert-expire |

| spezielle Links zum Thema |

Es ist sehr wichtig zu verstehen, warum Schlüssel signiert werden (also was eine Signatur bedeutet und was nicht). Technik löst zumeist nicht von allein alle Probleme des Anwenders. Sie bietet ihm lediglich die Möglichkeit dazu. Um sein Problem zu lösen (und nicht noch zu vergrößern) muss der Anwender die Technik aber noch richtig einsetzen!

Die Motivation dafür, Verschlüsselung oder Signaturen zu benutzen, ist typischerweise die, dass nur der beabsichtigte Empfänger die Nachricht lesen kann bzw. man wirklich sicher sein kann, dass Daten vom angenommenen Absender sind. Das erreicht man, indem man die Nachricht mit seinem Schlüssel verschlüsselt. Das muss aber auch wirklich der korrekte Schlüssel sein, den sonst wäre ein Dritter in der Lage, die Nachticht zu lesen. Wenn man einen Schlüssel aus einer unsicheren Quelle hat (von einem Schlüsselserver, von einer Webseite, aus einer E-Mail), dann kann der manipuliert sein. Man will etwas an Person A schicken, und Person B ist in der Lage, die Daten zu manipulieren, die man bekommt (durch Manipulation der Verbindung oder der Daten am Ziel). Dann kann B den Schlüssel von A gegen den eigenen austauschen. Man verschlüsselt also unwissentlich an B, der fängt die Nachricht ab, packt sie aus, packt sie für A mit dessen richtigem Schlüssel ein, und weder man selber noch der Empfänger hat eine Chance, die Manipulation zu erkennen. Das nennt man einen Man-in-the-middle-Angriff.

Deshalb ist es ungemein wichtig, dass man die Zuordnung von Schlüsseln zu einer Person oder Organisation gegen Fehler absichert. Das geschieht,

entweder durch eigene Aktivität in zwei Schritten, nämlich

einerseits organisatorisch

indem man sich den Schlüssel aus einer sicheren Quelle beschafft (unüblich)

indem man sich den Schlüssel aus einer unsicheren, aber seinen Fingerabdruck aus einer sicheren Quelle (persönlich, telefonisch, Zeitschrift u.Ä.) beschafft und dann den korrekten Fingerabdruck mit dem des importierten Schlüssels vergleicht (Normalfall)

andererseits technisch (Markierung des Schlüssels als gültig)

indem man den Schlüssel signiert (allgemein oder lokal (s.u.); der signierende Schlüssel muss dem System aber dauerhaft als vertrauenswürdig bekannt sein; wird er später gelöscht oder verliert seinen Status, wird die Signatur mehr oder weniger wertlos) oder

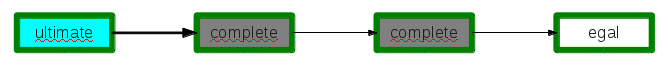

indem man den Zertifizierungsvertrauenswert (ownertrust) des Schlüssels (also eigentlich den in die Zertifizierverlässlichkeit seines Besitzers) auf Maximum (absolut / ultimate) setzt (per --edit-key trust oder --trusted-key)

indem man den Schlüssel einfach nur importiert und --trust-model auf always setzt (das möchte man im allgemeinen nicht)

Selbst erzeugte Schlüssel (nicht aber importierte private Schlüssel!) gelten automatisch als vertrauenswürdig (Das ist ein indirekter Effekt: Sie werden als maximal vertrauenswürdig in die trustdb eingetragen. Wird die trustdb (oder der komplette Schlüssel) gelöscht, verliert der Schlüssel seine Vertrauenswürdigkeit.). Wenn man also aus Sicherheitsgründen den privaten Hauptschlüssel nicht im System (das gilt nicht für Smartcards) speichert, muss man den Schlüssel auf einem der genannten Wege autorisieren.

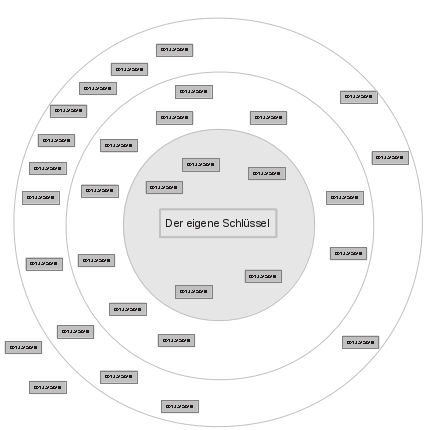

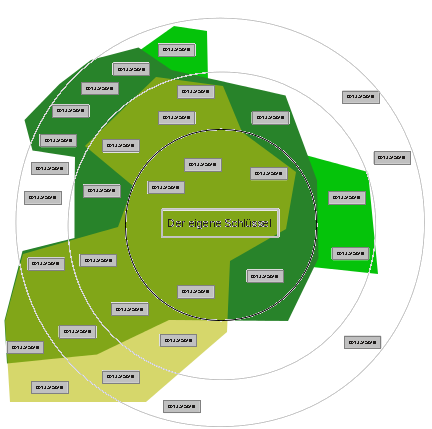

oder "automatisch", indirekt, durch das Web of Trust (WoT)

indem man zunächst andere Schlüssel aktiv verifiziert (mindestens einen)

den einzelnen Schlüsseln eine Vertrauensstufe (ownertrust) zuweist

ggf. die Standardwerte für die Berechnung des Vertrauensstatus ändert und die Vertrauensdatenbank aktualisiert

GnuPG behandelt Schlüssel als gültig, wenn eine der folgenden Bedingungen zutrifft:

Sein ownertrust wurde explizit (--edit-key trust; --trusted-key) oder implizit (bei der Schlüsselerzeugung) auf absolut (ultimate) gesetzt. Das sind typischerweise die eigenen Schlüssel (privater Schlüssel verfügbar).

Eine seiner User-IDs hat eine gültige (nicht abgelaufene, nicht widerrufene) Beglaubigung von einem Schlüssel mit ownertrust absolut (ultimate). Das sind typischerweise diejenigen Schlüssel, die man selber beglaubigt hat.

--trust-model ist auf classic oder pgp gesetzt und der Schlüssel hat entsprechend der aktuellen Konfiguration genügend Beglaubigungen von gültigen Schlüsseln der ownertrust-Werte marginal und complete (oder, seltener Fall, eine trust signature)

--trust-model ist auf always gesetzt.

Wenn ein Schlüssel komplett gelöscht wird (--delete-secret-and-public-key), wird auch sein ownertrust gelöscht. Wenn man anschließend den privaten Schlüssel importiert, wird der ownertrust nicht automatisch wieder auf absolut (ultimate) gesetzt; das passiert nur bei der Erzeugung des Schlüssels. Werden Schlüssel also in einem sicheren System erzeugt und dann (als Offline-Hauptschlüssel) in einem anderen System importiert, muss (ggf.) ihr ownertrust dort manuell auf absolut (ultimate) gesetzt werden.

Die Gültigkeit eines Schlüssels kann man sich auf mehrere Arten anzeigen lassen: